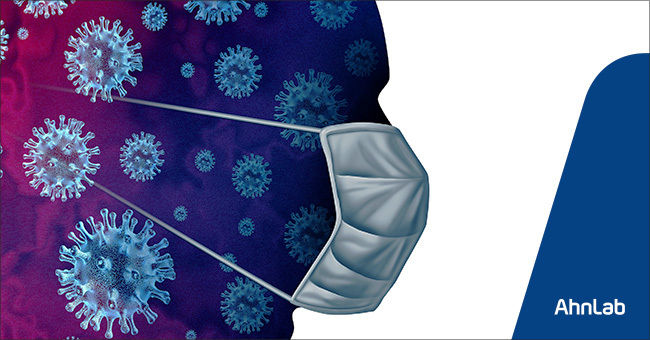

[우리문화신문=이한영 기자] 우리나라와 중국뿐만 아니라 세계 곳곳에서 코로나19 확진자, 사망자가 증가하면서 코로나19에 대한 불안감이 전 세계적으로 퍼지고 있다. 감염에 대한 불안감과 이로 인한 경기 침체까지, 수많은 사람의 삶 자체가 위협받는 이런 시기에는 좀 참아줬으면 좋겠건만 악성코드 제작자들에게 그런 기대를 하는 것인 무리인가보다. 최근 코로나19에 대한 불안감을 노린 다수의 악성코드가 유포되고 있는 것. 이들 악성코드는 단순한 컴퓨터 감염을 넘어 사회적 불안을 가중시킬 수 있어 사용자들의 더욱 각별한 주의가 필요하다.

호기심, 불안감 등 사람들의 심리를 노린 사회공학기법의 악성코드 공격은 이번에도 어김없이 나타났다. 최근 코로나19 이슈를 이용한 다수의 악성 또는 의심스러운 파일들이 다양한 방식으로 유포되고 있다. 이들 중에는 악의적인 파일 외에도 테스트용으로 추정되는 것부터 악의적인 장난(Joke) 수준의 파일도 확인됐다.

이와 관련해 안랩 시큐리티대응센터(AhnLab Security Emergency response Center, ASEC)는 블로그를 통해 코로나19 이슈를 이용한 악성코드 유형과 공격 방식을 자세히 설명했다.

▶ ASEC블로그 바로가기

1. 송장 등으로 위장한 스팸메일과 첨부 파일

송장 등으로 위장한 악성메일은 대표적인 사이버 공격 기법 가운데 하나지만, 최근 [그림 1]과 같이 ‘코로나바이러스로 인해 발송이 늦었다’라는 내용으로 위장한 스팸메일이 확인됐다. 첨부된 압축 파일을 실행하면 로키봇(Lokibot) 악성코드가 동작해 사용자 정보를 탈취하여 특정 서버로 전송한다.

![[그림 1] 송장으로 위장한 스팸 메일](http://www.koya-culture.com/data/photos/20200209/art_15827829598978_2524c2.png)

2. WHO(세계보건기구) 사칭한 피싱메일

WHO를 사칭해 코로나바이러스 관련 내용으로 위장한 피싱 메일도 유포되고 있다. 해당 메일에는 ‘CoronaVirus_Safety_Measures.exe’라는 파일이 첨부되어 있다. 해당 파일이 실행되면 에이전트테슬라(AgentTesla) 악성코드가 동작해 사용자 정보를 탈취하고 특정 서버나 누리편지로 탈취한 정보를 전송한다.

3. 여행자 관련 문서로 위장한 의심 파일

[그림 2]와 같이 코로나19와 관련해 여행자를 위한 주의 사항 문서로 위장한 파일이 확인됐다. 해당 파일은 파일명부터 ‘Informations Coronavirus.docm'으로, 파일을 열면 상단에 "매크로(Macro)를 활성화하기 위해 콘텐츠 사용을 클릭하라."라는 메시지가 나타난다. 이런 유형의 악성 파일에서 해당 메시지를 누르면 문서 내부의 매크로 코드가 실행되어 악의적인 코드가 동작할 수 있다.

![[그림 2] 여행자를 위한 코로나 바이러스 주의 사항 내용으로 위장한 파일](http://www.koya-culture.com/data/photos/20200209/art_15827829605938_8199fe.png)

4. 악의적인 장난 성격의 가짜 랜섬웨어, 키 입력 방해

실질적인 피해를 주는 것은 아니지만 불안한 시기에 불쾌함을 안겨주는 악의적인 장난도 확인됐다.

‘CoronaVirus.exe’라는 이름의 파일은 실행되면 [그림 3]과 같이 랜섬 노트처럼 보이는 화면으로 바탕화면을 잠가버린다. [그림 3]의 메시지를 번역하면 "이 컴퓨터의 모든 파일 및 폴더 75% 삭제됨 -코로나 바이러스 - 수락을 클릭하시오-취소하려면 $100"라는 내용이다.

![[그림 3] 랜섬 노트처럼 위장한 화면](http://www.koya-culture.com/data/photos/20200209/art_15827829611573_a1c214.png)

[그림 3]의 메시지 내용에 따라 금전 지불 부분(ACEPTAR-$ 100)을 클릭하면 [그림 4]와 같은 화면이 나타난다. [그림 4]의 메시지는 "그것은 농담일 뿐이었습니다. (Alt + F12)를 눌러 종료하십시오 :)"라는 내용으로, 단순 장난이었음을 알리고 잠긴 화면을 해제하는 방법을 설명한다.

![[그림 4] 장난이었음을 설명하고 화면 잠김 해제 방법을 설명하는 내용](http://www.koya-culture.com/data/photos/20200209/art_15827829619101_e61c98.png)

사용자의 키보드 입력을 방해하는 악성코드도 확인됐다. ‘coronavirus.vbs'라는 이름의 파일을 실행하면 [그림 5]와 같이 ‘코로나바이러스 다운로드’ 또는 ‘코로나바이러스 삭제’ 여부에 관한 내용으로 위장한 메시지 창이 나타난다. 그러나 해당 메시지 창에서 “예(Y)”를 선택하든 “아니요(N)”를 선택하든 동일한 현상이 이어진다.

![[그림 5] 사용자의 동의 여부를 묻는 메시지 창](http://www.koya-culture.com/data/photos/20200209/art_15827829622059_435b4f.png)

사용자가 [그림 5]와 같은 메시지 창에서 어떤 단추든 누르면 비주얼베이직 스크립트(Visual Basic Script, VBS) 코드가 실행된다. 이후 사용자가 키보드를 입력하면 [그림 6]과 같이 제멋대로 대소문자가 변경되는 등 비정상적으로 입력된다. 정상적인 키보드 사용을 위해서는 컴퓨터를 재부팅하거나 해당 프로세스를 끝내야 한다.

![[그림 6] ‘안녕하세요’, ‘Hello’ 등 입력 시 나타나는 텍스트](http://www.koya-culture.com/data/photos/20200209/art_15827829626451_252a23.png)

V3 제품은 위에서 살펴본 악성 및 의심스러운 파일을 아래와 같은 진단명으로 탐지하고 있다.

<V3 진단명>

- VBA/Obfuscated (2020.02.11.00)

- Trojan/AU3.Wacatac.S1079

- Trojan/Win32.Agent (2020.02.11.00)

- Phishing/Vbs.Badjoke (2020.02.21.05)

평소에도 그렇지만 요즘처럼 심리적으로 동요되기 쉬울 때 악의적인 공격에 피해를 당하기 쉽다. 이럴 때일수록 호기심을 자극하거나 의심스러운 누리편지와 첨부 파일을 열지 않도록 각별히 주의해야 한다. 또한, 백신의 엔진 버전을 최신 상태로 유지하고 실시간 감시 기능을 활성화해두는 것이 좋다.

AhnLab ASEC 분석팀